Ihre Anforderung an IT Security, Firewalls und Prävention zum Schutz Ihrer Daten.

Wir betreuen Netzwerke, die oft über den lokalen Standort hinaus wachsen, benutzen verschlüsselte VPN und Remoteverbindungen um das Arbeiten "von außen" zu ermöglichen, Datensicherungen verschlüsselt und vollautomatisiert durch das Internet zu erstellen oder externe Dienste einzubinden.

Wir betreuen Netzwerke, die oft über den lokalen Standort hinaus wachsen, benutzen verschlüsselte VPN und Remoteverbindungen um das Arbeiten "von außen" zu ermöglichen, Datensicherungen verschlüsselt und vollautomatisiert durch das Internet zu erstellen oder externe Dienste einzubinden.

Verschlüsselte Datentunnel, verschlüsselte Datenbackupprozesse und komplett verschlüsselte Systeme sowie sichere Authentifizierungsmechanismen garantieren sichere Arbeitsprozesse im expandiertem Netzwerk, IT-Sicherheit schützt Sie gegen Angriffe aus dem Internet:

Firewalls

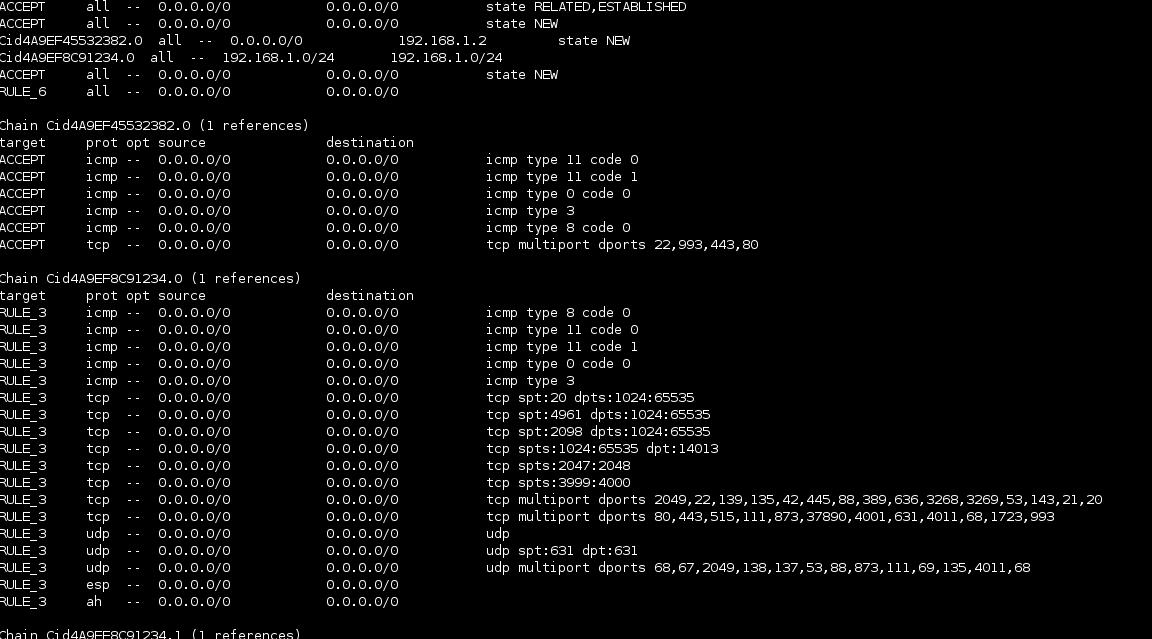

Hochwertige Firewalls, sichern Ihr Unternehmen vor Eindringlingen. Wir setzen dabei auf BSD Technik, iptables und Network Intrusion Detection Systeme sowie IPS, bedienen uns primär aus einem reichhaltigen Opensource - Pool, nutzen über jahrzehnte gewachsene Projekte aus der UNIX Welt.

Als Intrusion Prevention Systeme (kurz: IPS) werden Intrusion Detection Systeme (kurz: IDS) bezeichnet, die über die reine Generierung von Ereignissen (Events) hinaus Funktionen bereitstellen, die einen entdeckten Angriff verhindern können. Allerdings wurde der Begriff ursprünglich durch das Marketing geprägt, was dazu führte, dass teilweise kontroverse Vorstellungen darüber existieren, inwiefern von einem Intrusion Prevention System gesprochen werden kann.

Folgende Charakteristika werden häufig als Attribute eines Network-based IPS hervorgehoben:

- das IPS wird inline (im Übertragungsweg) eingesetzt und kann im Alarmfall den Datenstrom unterbrechen oder verändern

- das IPS verfügt über Module, die aktiv die Regeln von Firewallsystemen beeinflussen. Somit kann indirekt der Datenstrom unterbrochen oder verändert werden

Man unterscheidet nach ihrer Funktionsweise verschiedene Arten von IPS:

- Das HIPS (Host-based IPS) wird auf dem Computer ausgeführt, in den ein Eindringen verhindert werden soll.

- Das NIPS (Network-based IPS) hingegen überwacht den Netzwerkverkehr, um angeschlossene Computer vor Eindringlingen zu schützen.

- Das CBIPS (Content-based IPS) untersucht hierbei den Inhalt der übertragenen Daten auf potentiell gefährliche Komponenten.

- Das Protocol Analysis IPS analysiert die Übertragungen auf Protokollebene und sucht dabei nach eventuellen Angriffsmustern.

- Das RBIPS (Rate-based IPS) überwacht Art und Menge des Datenverkehrs, um netzwerktechnische Gegenmaßnahmen einleiten zu können.

Beispiele für Open Source Implementationen von IPS sind Snort, Untangle NIPS oder auch Lokkit.